Gestion unifiée des points terminaux : Simplifier la gestion informatique

Oct 22, 2025 • Déposé à: Déverrouiller Appareil iOS et Android • Des solutions éprouvées

La gestion unifiée des points terminaux est courante dans les entreprises de toutes tailles, et ce pour de bonnes raisons. Dans un environnement numérique en constante évolution, il est devenu impératif d'adopter une approche globale et rationalisée de la gestion des technologies de l'information.

L'UEM est apparu comme la réponse à ce défi pressant. Elle offre une solution qui permet aux équipes informatiques de gérer, de sécuriser et de déployer les ressources et les applications de l'entreprise sur les terminaux.

Si vous êtes curieux d'en savoir plus, cet article explore l'importance de l'UEM. Nous mettrons en lumière ses avantages et le rôle qu'il joue dans l'intégration transparente des technologies.

Partie 1 : Qu'est-ce que la gestion unifiée des points terminaux (UEM) ?

La gestion des points d'accès est un processus informatique et de cybersécurité crucial. Elle comporte deux tâches principales : s'assurer que les bons appareils ont accès et appliquer des mesures de sécurité pour prévenir les attaques.

En général, une équipe interfonctionnelle composée d'administrateurs de réseau et d'experts en sécurité de l'information (infosec) supervise la gestion des points d'accès. Un bon serveur de gestion des points d'accès remplit les fonctions suivantes :

- Vérifiez que seuls les bons appareils peuvent accéder à votre réseau.

- Installez un logiciel de sécurité spécial sur les appareils approuvés afin de les protéger.

- Donnez à l'équipe de cybersécurité un tableau de bord pour surveiller tous les appareils et ce qu'ils font.

Il est préférable d'utiliser un outil de gestion des points finaux pour protéger votre réseau et vos données importantes telles que les données de l'entreprise, les informations sur les clients et les secrets. En fait, les appareils personnels, que vous utilisez à la maison et au travail, peuvent être plus risqués que les appareils appartenant à l'entreprise. Cela s'explique par le fait qu'ils ne disposent pas toujours d'une sécurité suffisante. La manière dont ils se connectent au réseau n'est peut-être pas très sûre non plus.

Par ailleurs, la Gestion unifiée des terminaux (UEM) permet à l'équipe infosec de sécuriser et de contrôler tous les terminaux à l'aide d'un tableau de bord centralisé. Grâce au tableau de bord UEM, les administrateurs réseau peuvent:

- Mettre à jour les systèmes d'exploitation et les applications sur tous les appareils concernés.

- Appliquer des politiques de sécurité aux appareils enregistrés.

- Accéder à distance aux appareils pour des tâches telles que la réinitialisation des mots de passe ou l'effacement de l'appareil en cas de perte ou de vol.

- Mettre en place une procédure permettant aux employés d'enregistrer leurs appareils personnels pour accéder au réseau.

L'utilisation de l'UEM présente plusieurs avantages. Tout d'abord, il permet de repérer les menaces à la sécurité et de réagir plus rapidement en cas de violation. L'UEM facilite également la mise à jour des appareils avec les derniers logiciels et correctifs de sécurité. De plus, elle permet d'économiser de l'argent en rendant les choses plus efficaces.

Partie 2 : Qu'est-ce qu'une politique de gestion des points terminaux ?

Maintenant, vous êtes peut-être curieux de savoir comment l'UEM gère vos données. Chaque organisation devrait avoir des politiques claires de gestion des terminaux et les appliquer en contrôlant de manière centralisée tous les appareils connectés.

Une équipe informatique ou une équipe DevSecOps spécialisée s'occupe de la sécurité du réseau, notamment :

- Activation des pare-feux

- Utilisation d'un logiciel antivirus

- Encryptage des données

- Vérification des vulnérabilités des appareils en réseau

Un informaticien doit superviser l'ensemble de la configuration technologique. Un informaticien doit superviser l'ensemble de la configuration technologique. Les utilisateurs ne doivent pas avoir de contrôle administratif sur leurs appareils. Ils doivent suivre les meilleures pratiques en matière de gestion des points d'accès.

Même sans contrôle administratif, les utilisateurs individuels peuvent introduire des vulnérabilités. Il peut s'agir de mots de passe faibles, d'un comportement en ligne risqué ou d'un partage excessif sur les médias sociaux. Les hackers peuvent exploiter ces vulnérabilités en utilisant des tactiques d'ingénierie sociale pour pénétrer dans les réseaux et les données de l'organisation.

Vous pouvez aussi aimer:

4 choses à savoir sur Jailbreak Remove MDM

Partie 3 : Exemple de gestion des points de terminaux

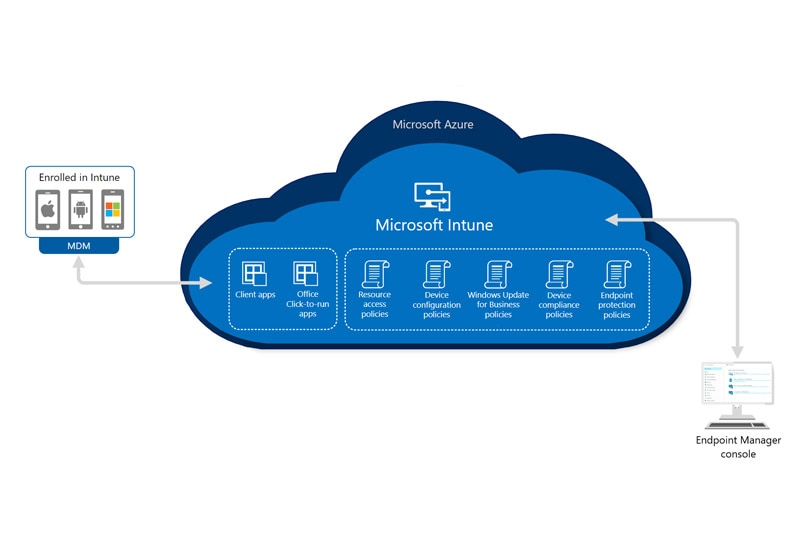

Pour l'exemple de la gestion des points d'accès, Gestion des points terminaux Microsoft Intune est très répandu. Il s'agit d'une suite complète de produits et de services conçus pour fournir une solution UEM basée sur le cloud.

Microsoft Intune simplifie la gestion des différents terminaux. Il s'agit notamment de systèmes d'exploitation différents et d'environnements dans le cloud, sur site, mobiles, de bureau et virtualisés. Il offre plusieurs avantages clés :

- Protection des données

Intune permet de protéger les données sur les appareils appartenant à l'entreprise et sur les appareils apportés par l'utilisateur (BYOD) grâce à une gestion non intrusive des applications mobiles. Il garantit que les données sensibles de l'entreprise restent sécurisées, même sur les appareils personnels.

- Sécurité sans confiance

Intune permet aux entreprises de mettre en place des mesures robustes de protection des données et de conformité des terminaux qui s'alignent sur le modèle de sécurité Zero Trust. Cela signifie que la sécurité est appliquée à chaque niveau d'accès.

- Amélioration de l'efficacité informatique

Intune améliore l'efficacité de l'informatique en réunissant la visibilité des appareils, la sécurité des terminaux et les informations basées sur les données, en particulier dans les environnements de travail hybrides. Les tâches administratives sont simplifiées. L'expérience de l'utilisateur final est également améliorée.

- Capacités d'intégration

Endpoint Manager Intunes'intègre à différents services. Il s'agit notamment d'Azure Active Directory (AD), de Configuration Manager sur site, d'applications et de services de défense contre les menaces mobiles (MTD), d'applications Win32, d'applications personnalisées de type Line-of-Business (LOB), etc. Cette intégration garantit une solution UEM cohérente et adaptable.

Pour les entreprises qui passent à l'informatique dématérialisée ou qui adoptent davantage de services basés sur l'informatique dématérialisée, Microsoft Intune endpoint manager peut être un bon point de départ. Il s'agit d'une solution UEM robuste et polyvalente qui permet de gérer et de sécuriser divers points d'extrémité.

Partie 4 : Quelles sont les différences entre UEM, MDM et EMM ?

Parallèlement à l'UEM, deux autres termes sont souvent mentionnés dans le domaine de la gestion des technologies de l'information : Mobile Device Management (MDM) et Enterprise Mobility Management (EMM). Bien que ces termes soient parfois utilisés de manière interchangeable, il est essentiel de reconnaître que chacun d'entre eux a une signification distincte au sein de la communauté de la sécurité de l'information.

1) Unified Endpoint Management (UEM)

Comme nous l'avons vu, l'UEM englobe les logiciels de gestion des points d'accès et les outils associés qui authentifient et régulent tous les types de points d'accès. Les points d'extrémité sont des dispositifs physiques qui se connectent à un réseau informatique et y échangent des données. Il peut s'agir d'ordinateurs, d'appareils mobiles ou de technologies émergentes.

L'UEM fournit donc une solution centralisée pour superviser et gérer toutes les activités liées à ces points d'extrémité. L'UEM garantit une approche unifiée et rationalisée de la gestion informatique.

2) Gestion de la mobilité d'entreprise (EMM)

L'EMM, quant à lui, est axé sur la gestion et la surveillance des appareils mobiles, y compris les smartphones et les tablettes. Mais il englobe également les composants de l'infrastructure mobile tels que les réseaux sans fil, les routeurs et les appareils IoT (Internet des objets). Cette approche globale offre des mesures de contrôle et de sécurité robustes pour les terminaux mobiles et IoT.

3) Mobile Device Management (MDM)

MDM concerne spécifiquement la gestion et le contrôle des appareils mobiles. Il est particulièrement utile pour les entreprises et les organisations. Il leur permet de contrôler tous les ordinateurs qu'ils possèdent et de les distribuer à leurs employés. Le MDM permet de garantir la sécurité des fichiers et des documents sensibles sur ces appareils.

Toutefois, les entreprises doivent d'abord supprimer le profil MDM si elles vendent ces appareils. Dans le cas contraire, les clients ne pourront pas utiliser l'appareil. Ils devront trouver un moyen de passer outre.

C'est pourquoi les utilisateurs peuvent voir une invite "Gestion à distance" lorsqu'ils utilisent ces appareils. De nombreuses personnes achètent des iPhones ou des iPads avec des profils MDM et doivent ensuite les supprimer pour utiliser l'appareil.

Comment supprimer le MDM sur votre iPhone/iPad :

Poursupprimer le MDM sur vos appareils,vous pouvez essayer d'utiliser la fonction de déverrouillage MDM de Dr. Fone Ce processus est convivial et ne nécessite pas de compétences techniques avancées.

Voici la marche à suivre :

- Étape 1: Ouvrir Wondershare Dr.Fone

Commencez par lancer Wondershare Dr.Fone sur votre ordinateur. Accédez à Boîte à outils > Déverrouillage de l'écran > iOS.

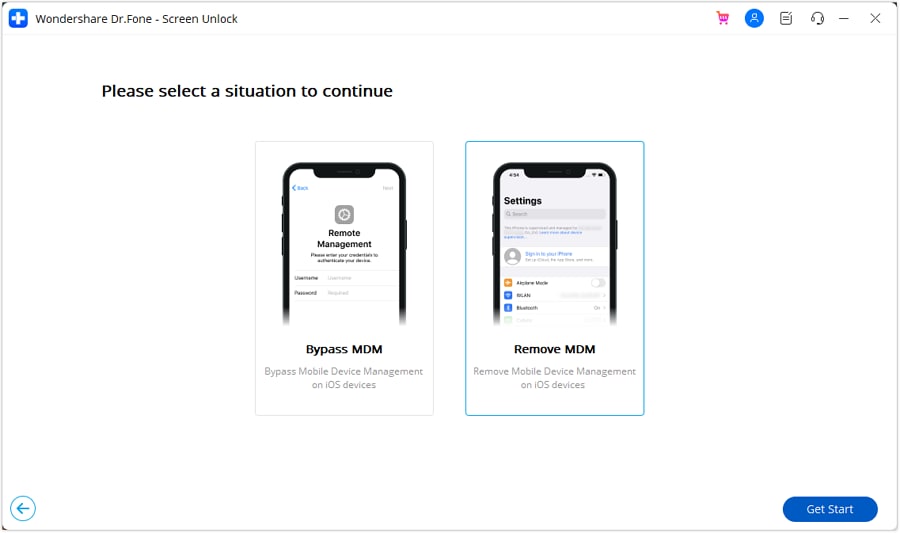

- Étape 2: Choisir l'option de suppression du MDM

Une fois que vous avez accédé à la fonction Déverrouiller MDM iPhone, choisissez l'option Supprimer MDM.

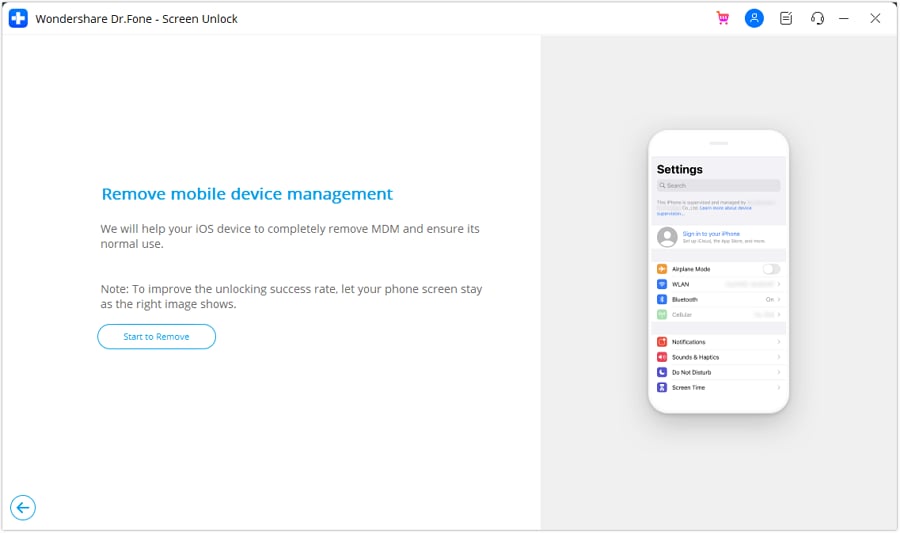

- Étape 3: Lancer la procédure de retrait

Sur l'écran suivant, vous trouverez l'option permettant de supprimer le verrouillage MDM de votre iPhone. Commencez le processus en cliquant sur "Commencer à supprimer".

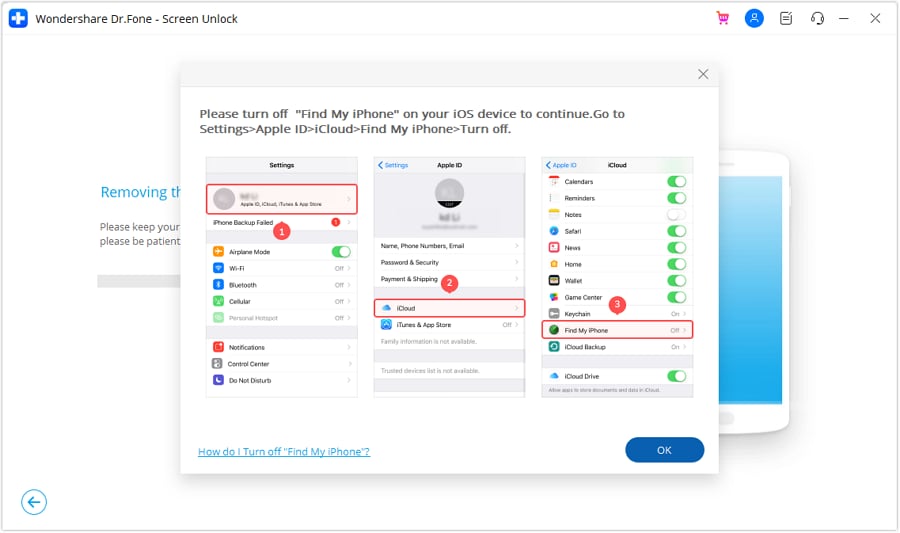

- Étape 4: Désactiver la fonction Find My

Vous verrez apparaître une invite vous demandant de désactiver la fonction Find My. Après l'avoir désactivé, cliquez sur "OK" à l'écran pour procéder à la suppression.

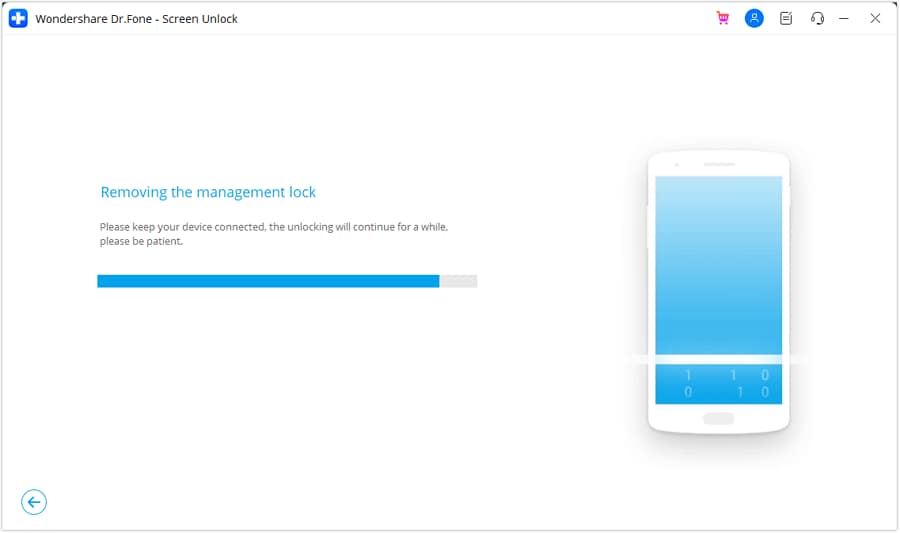

- Étape 5: Observer la progression de l'enlèvements

Gardez un œil sur la barre de progression pour savoir où en est le processus de suppression.

Une fois que vous avez retiré le verrou, un message apparaît sur l'écran suivant. Cliquez sur "Terminé" pour terminer le processus d'élimination du MDM local.

Veuillez noter qu'après avoir contourné le verrouillage MDM, l'appareil peut se verrouiller à nouveau s'il est réinitialisé ou si son micrologiciel est mis à jour. Il convient toutefois de noter que cela ne s'applique pas aux appareils verrouillés par un système MDM local.

Conclusion

Unified Endpoint Management(UEM) est un outil essentiel pour les organisations modernes. Il simplifie la gestion informatique en centralisant le contrôle des différents appareils. Cet outil permet également d'assurer la sécurité et de réaliser des économies. UEM, comme Microsoft Intune, protège à la fois les appareils de l'entreprise et les appareils personnels. Il renforce la sécurité des données.

Si l'UEM, la gestion des appareils mobiles (MDM) et la gestion de la mobilité d'entreprise (EMM) sont liées, chacune a un rôle spécifique. L'adoption de l'UEM est une étape stratégique pour garantir un environnement technologique sécurisé aux entreprises de toutes tailles.

Vous pourriez aussi aimer

- Déverrouiller l'écran Android

- Meilleures applications de déverrouillage pour Android

- Déverrouiller le schéma de verrouillage Android

- Contourner le verrouillage Android

- Déverrouiller Android avec un écran cassé

- Déverrouiller sans compte Google

- Débloquer l'écran de verrouillage android sans réinitialiser

- Déverrouiller les tablettes Android

- Réinitialiser un téléphone Android verrouillé

- Meilleurs déverrouilleurs de modem Huawei

- Déverrouiller les téléphones Huawei

- Déverrouiller les téléphones Google Pixel

- Déverrouiller les téléphones OnePlus

- Déverrouiller les téléphones Vivo

- Déverrouiller les téléphones Sony Xperia

- Déverrouiller les téléphones LG

- Déverrouiller le schéma de verrouillage Mi

- Déverrouiller les téléphones OPPO

- Déverrouiller les téléphones Realme

- Déverrouiller l'écran Samsung

- Contourner le verrouillage Samsung

- Déverrouiller le mot de passe/PIN Samsung

- Meilleurs logiciels de déverrouillage Samsung

- Générateur de codes de déverrouillage Samsung gratuit

- Obtenir des codes de déverrouillage Samsung gratuits

- Liste des codes secrets Samsung Galaxy

- Désactiver Samsung Knox

- Réinitialiser Samsung Galaxy A12

- Déverrouiller Samsung S22 Ultra

- Contourner Android FRP

- Meilleurs outils de contournement FRP

- Désactiver FRP

- Contourner Android FRP

- Contourner FRP avec un ordinateur

- Contourner FRP avec ADB

- Contourner la vérification du compte Google

- Blocage binaire personnalisé par le verrouillage FRP

- Contourner le FRP Google Pixel

- Contourner le FRP Huawei

- Code FRP Huawei

- Contourner le FRP Xiaomi/Redmi/Poco

- Contourner le FRP OPPO

- Contourner le FRP LG

- Contourner le FRP Motorola

- Contourner le FRP Lenovo

- Contourner le FRP Realme

- Contourner le FRP ZTE

- Outil de formatage ADB Vivo pour PC

- Contourner le FRP Vivo Y20

- Contourner le FRP Samsung

- Supprimer le FRP Samsung avec Odin

- Contourner le FRP Galaxy M01

- Contourner le FRP Samsung M11

- Contourner le FRP Samsung J5 Prime

- Contourner le FRP Samsung A02/A02s

- Contourner le FRP Samsung A10/A10s

- Contourner le FRP Samsung A12

- Contourner le FRP Samsung A20/A20S

- Contourner le FRP Samsung A21/A21s

- Contourner le FRP Samsung Galaxy 50

- Contourner le FRP Samsung Galaxy 51

- Contourner le FRP Samsung Galaxy S22

- Outil de FRP Bypass

- Fixfirmware Apk

- FRP File Bypass

- FRP Bypass Tool by Mohammed

- Apex Launcher APK

- UnlockTool Download Review

- MobileTechFRP Review

- HardReset.info Bypass FRP

- iMyFone LockWiper

- FRP Bypass APK DM

- Unlock Tool Crack

- Factory Test APK

- Google Account Manager 6.0.1

- Google Account Manager 9.0 APK

- HushSMS APK Review

- HCU Client

- DC Unlocker

- FRP Bypass APK

- Technocare APK Review

- Package Manager APK

- ● Gérer/transférer/récupérer des données

- ● Déverrouiller l'écran/activer/verrouiller FRP

- ● Résoudre la plupart des problèmes iOS et Android

- Déverrouiller maintenant Déverrouiller maintenant Déverrouiller maintenant

Blandine Moreau

staff Rédacteur